Biztonságos internethasználat

Lengyel Zsolt

Az alábbiakban összegyűjtöttük azokat a tudnivalókat és fontos szoftvereket, ajánlásokat, amelyekkel viszonylag biztonságosnak mondható a böngészés és a napi internethasználat.

Böngészőbővítmények

Előfordul, hogy a különböző malware, adware stb. kártékony szoftverek böngészőbővítményeket is telepítenek.

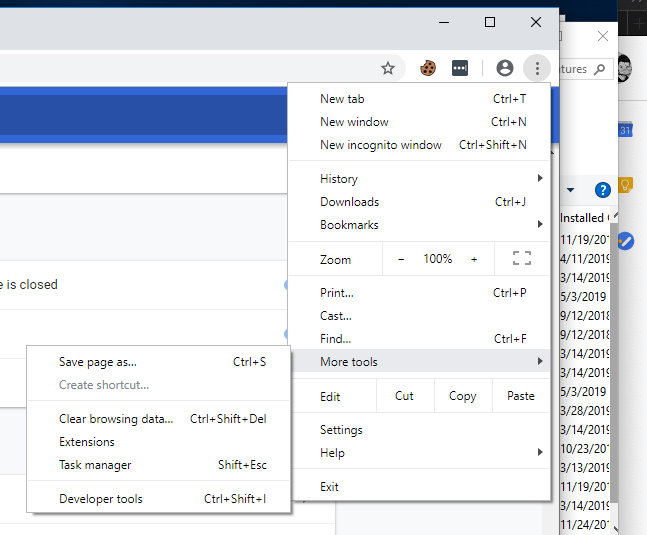

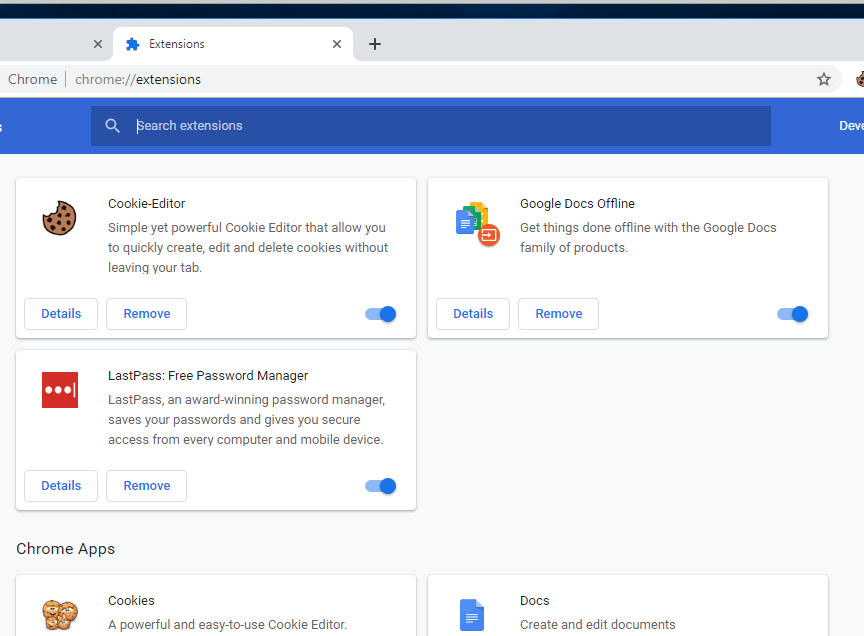

Változó, hogy éppen hol érhetőek el a bővítmények a böngészőn belül – Chrome-ban pl. az eszközök menüpont alatt (Extensions):

Innen nyugodt szívvel törölhetünk bármit, amit gyanúsnak vélünk vagy nem ismerünk.

A böngésző alapértelmezett keresője

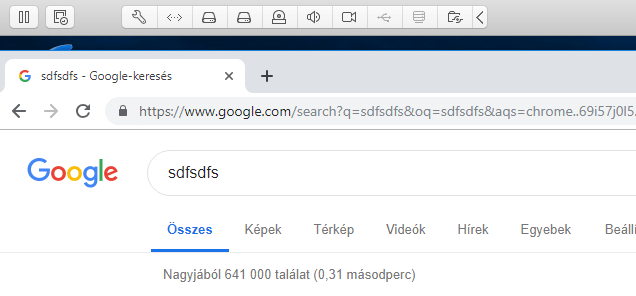

Elég könnyű ellenőrizni, hogy mi a böngészőnkben az alapértelmezett kereső: ha rákeresünk valamire, és nem a Google jön be, az baj (a Bing még esetleg szóba jöhet).

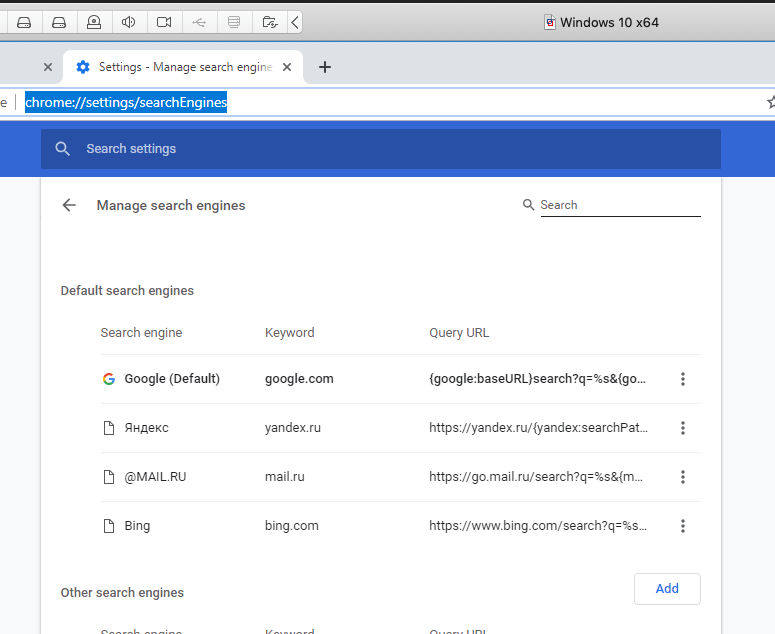

Az alapértelmezett keresőt a Chrome beállításai között találjuk, ahol egyszerű dolgunk van: töröljünk mindent, ami nem a Google, és a Google-t állítsuk be alapértelmezettnek (vagy a Bing vagy a DuckDuckGo keresőt, ha alternatívát szeretnénk használni). Vannak viszont olyan keresőmotorok, amelyek kifejezetten kártékonyak, vagy adathalász céllal települnek a böngészőbe, ilyen például a Babylon Search Engine.

A böngészőt teljesen alaphelyzetbe is tudjuk állítani, ha nagyon furcsán viselkedik.

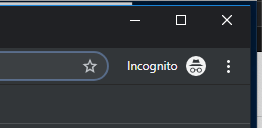

Inkognitó ablak

A böngészőkben van olyan funkció, amit inkognitó ablaknak vagy privát böngészőablaknak hívnak.

Az inkognitó ablak egyrészt nem tárolja le a böngésző-, illetve keresési előzményeket, másrészt teljesen szeparált környezetben futtatja a böngészőablakot.

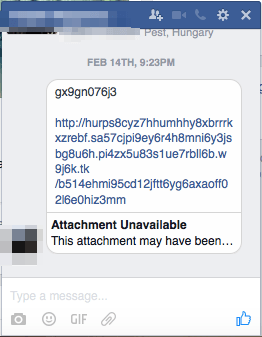

Tehát ha például be vagyunk jelentkezve a Chrome-ban a Facebookra, és nyitunk egy inkognitó ablakot, akkor az ott futó weboldal semmilyen módon nem fog hozzáférni a bejelentkezett Facebook-profilunkhoz. Míg ha ugyanabban az ablakban futtatnánk a kártékony weboldalt, amelyikben a Facebookra is be vagyunk lépve, és kapunk egy malware-t, akkor előfordulhatna, hogy a Facebook-profilunk üzenetben vírust küld az összes ismerősünknek.

A gyanútlan felhasználó azt gondolhatja: „Mi baj lehet, ha egy linkre rákattintok?” Hát például pár hónappal később arra ébredhet, hogy jön egy SMS a bankjától, miszerint „sikeres vásárlás XXXX EUR”, aztán futhat a pénze után (true story!).

„Na de miért pont minket akarna meghackelni valaki?" Kérdezhetjük. A válasz: nem feltétlenül minket akar, viszont ugyanezt az üzenetet megkapja 50 millió másik felhasználó is… nagy számok törvénye. Ezek a nem célzott támadások.

Az első ránézésre gyanús linkeket vagy olyan weboldalakat, amelyek tartalmazhatnak vírusokat (pl. pornóoldalak 🤔), mindig inkognitó ablakban nyissuk meg.

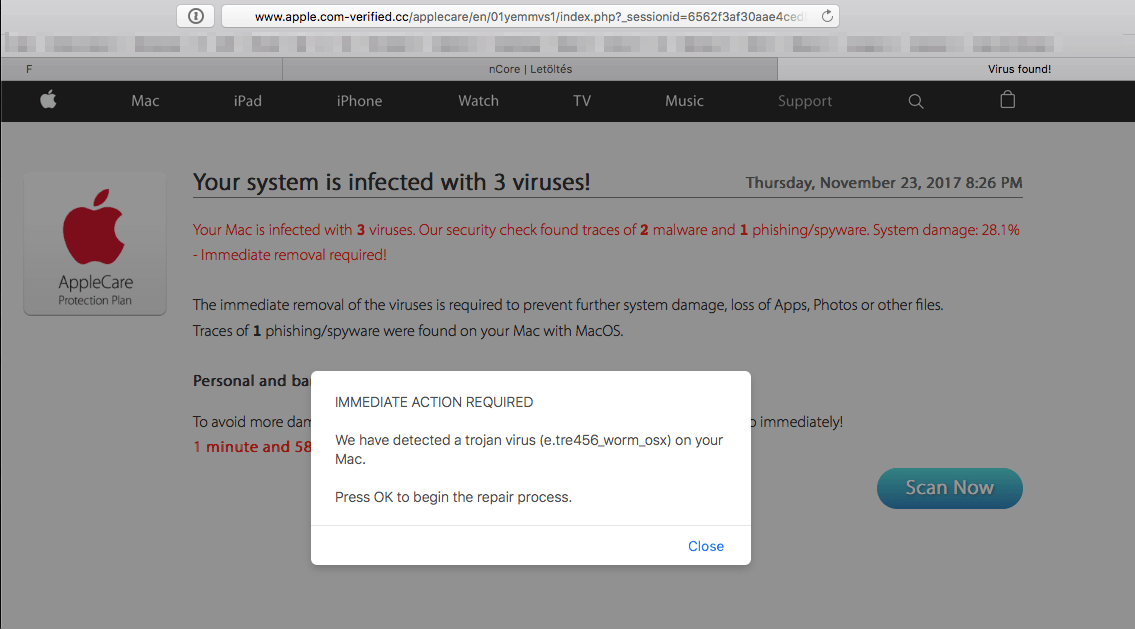

URL vizsgálata, SSL

Ha egy weboldal azt állítja, hogy vírust talált, vagy akár csak kíváncsiak vagyunk rá, hogy valóban a GMailünkbe fogunk-e belépni, akkor érdemes megvizsgálni a böngésző fejlécében található URL-t (webcímet).

Az alábbi weboldal első ránézésre az Apple.com, viszont ha tisztában vagyunk a domainnevek működésével, akkor tudjuk, hogy ez nem az Apple.com, hanem a Com-verified.cc webhely.

A secondary domain olyan hosszú is lehet, hogy ki se fér a böngésző URL sávjába az, hogy valójában milyen domaint nézünk. Ilyenkor csak úgy tudjuk ellenőrizni, ha kimásoljuk az URL-t, és beillesztjük egy notepadbe, és ott megnézzük teljes hosszában.

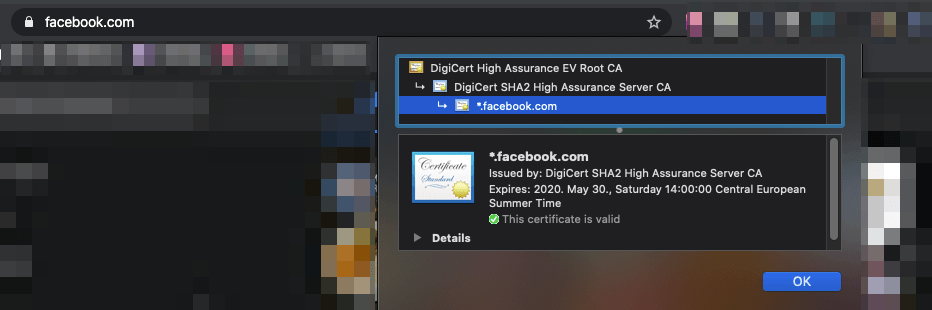

A weboldalak másik fontos ellenőrzési része az SSL tanúsítvány megtekintése. Ehhez persze ismernünk kell a főbb legfelső szintű tanúsítványkiadókat (pl. a Firefox ezeket használja).

Az SSL Public Key Infrastructure működésének értése is fontos ehhez, de persze azt is tudjuk, hogy az SSL saját kezűleg is előállítható, és ha azt telepítettük már egy adott gépre (helyi rendszergazdaként!) ott még az SSL se biztos, hogy megment…

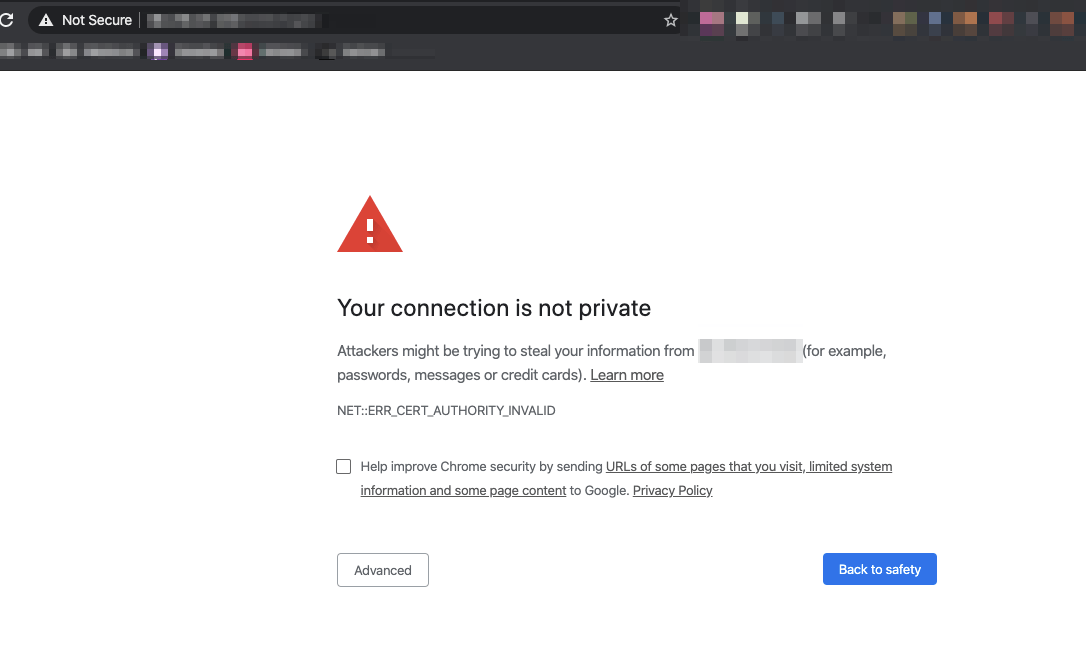

Ha a tanúsítvány lejárt, vagy olyan root CA-ra vezethető vissza, ami nincs telepítve a gépünkre, esetleg maga a tanúsítvány bármilyen szempontból invalid, akkor a böngésző óriási hibaüzenetet fog dobni.

Aki ezen a ponton továbbmegy, és meglátogatja az oldalt, az magára vessen! (Persze az is előfordulhat, hogy a weboldalt üzemeltető rendszergazda egyszerűen csak nem állította be jól a tanúsítványt, ezért dob hibát a böngésző, és valójában semmi veszélyt nem okoz, ha továbblépünk).

Spamek azonosítása

A linkek nemcsak a böngészőben lehetnek veszélyesek, hanem e-mailben is. De böngészőben is és e-mailben is tudunk egy picit óvatosabbak lenni, ha nem kattintunk egyből a linkre.

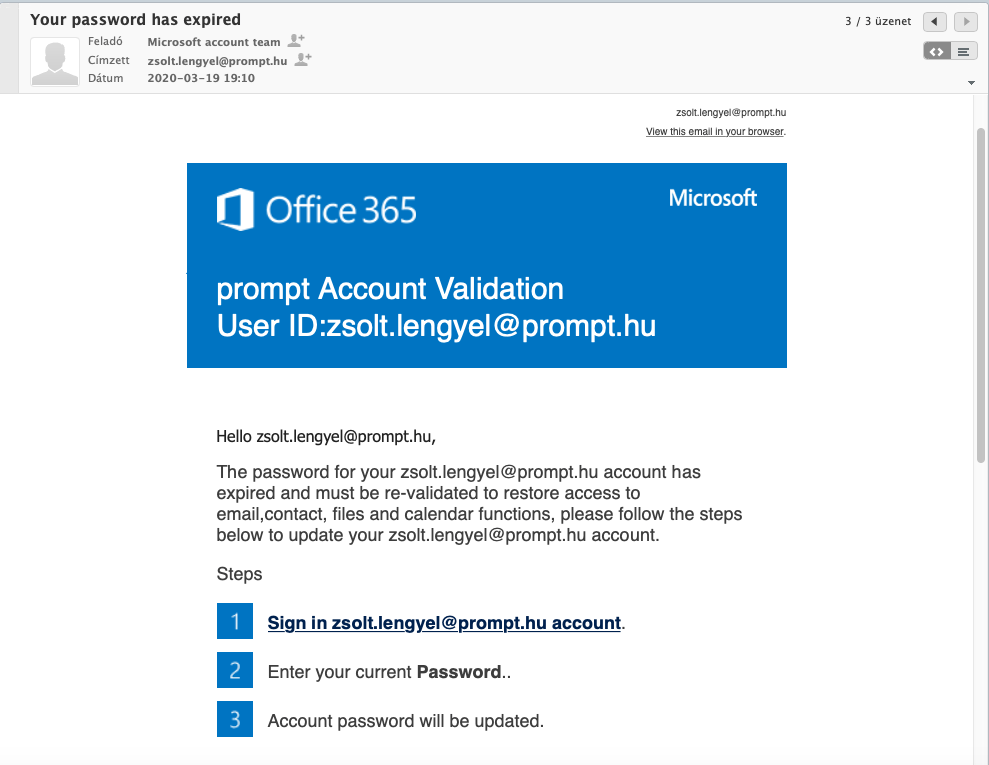

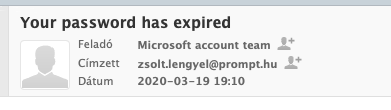

A levél feladóját, amit a felhasználó lát, igen könnyű meghamisítani. Az alábbi levél látszólag a Microsoftól jött, és azt állítja, hogy a fiókomat validálni kell. Az egy dolog, hogy ehhez az e-mail címhez nincs is ilyen Microsoft-fiókom regisztrálva, tehát már eleve gyanús a levél, de ha megvizsgáljuk a benne található linket, akkor még egyértelműbbé válik.

Sajnos a levelező spamszűrője nem mindig véd meg – a világ legjobb spamszűrője is engedhet be spamet. A többszintű védelem ajánlott leginkább, pl. ne csak a spamszűrőre hagyatkozzunk, hanem legyen a gépünkön vírusirtó is, mert ha egy csatolmány vírusos, és meg akarjuk nyitni, akkor azt a vírusirtónk még meg tudja fogni. Vagy ha a vírus hálózatra akar kapcsolódni, akkor azt a tűzfalunk megfoghatja, stb. (A vírusirtókkal és a tűzfallal kapcsolatban a Biztonságos Windows-használat című oldalunkon talál tippeket.)

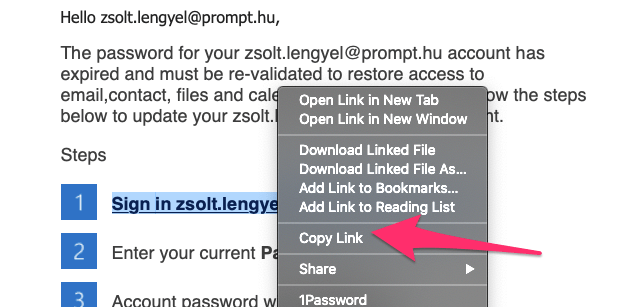

A levelekben található linket ne nyissuk meg, hanem jobb egérgombbal kattintsunk rá, és a felugró helyi menü segítségével másoljuk ki (copy link).

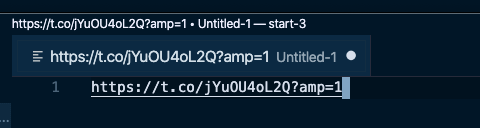

A linket illesszük be egy szövegszerkesztőbe:

Máris látható, hogy a link nem a Microsoft oldalára mutat: a Microsoft soha nem küldene olyan linket, hogy „t.co/PIO#URVD” stb. És miért is küldene így ki a Microsoft egy fiók validációjához szükséges linket?

Ha egyébként a t.co címnek utánanézünk, akkor kiderül, hogy ez a Twitterhez tartozik, tehát a támadó valószínűleg valamilyen trükkel a Twitter-posztba kirakott webcímre irányítana át, ami továbbirányítana egy kártékony oldalra. Ez tuti ellopta volna a fiókot, ha beírjuk a régi jelszavunkat.

A levél abból a szempontból is megvizsgálható, hogy kitől érkezett. Látszólag természetesen a Microsofttól:

A feladó mező viszonylag könnyen hamisítható, és ha sikerül átjutnia a spamszűrőn, az már fél siker. Azonban a levél headerjét megvizsgálva megtalálhatjuk a valódi feladót.

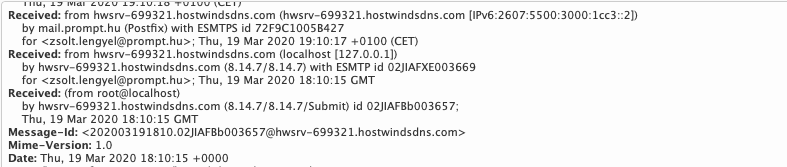

Az e-mail header a levél fejlécének a tényleges nyers szöveg alapú megjelenítése – ez az, amit a levelezőszoftverek értelmeznek, és ez alapján jelenítik meg nekünk a levelet és annak tartalmát. Úgy is mondhatjuk, hogy ez „a levél forráskódja”. A fejléc tartalmazza azt, ahonnan a levél érkezett, az ebben található mezők nagy részét nem tudja átírni hacker (a from és a reply-to mezők tartalmát persze igen, de a received részeket már nem).

Hogy a mi levelezőnkben éppen hogyan kell az e-mail headert megnyitni, ez szoftvertől függően eltérő lehet, de ennek könnyen utánanézhetünk az interneten (pl. how to open email header in gmail).

Az e-mail headerjét megvizsgálva sehol nem találjuk, még csak nyomokban sem, a Microsoft.com-ot.

Különösen a „Received: from” szöveggel kezdődő részeket kell ilyenkor megvizsgálni. Ha több ilyen sort látunk, az azt jelenti, hogy a levél ennyi szerveren ment keresztül, a legutolsó általában az eredeti forrás, a legelső pedig a saját levelezőszerverünk.

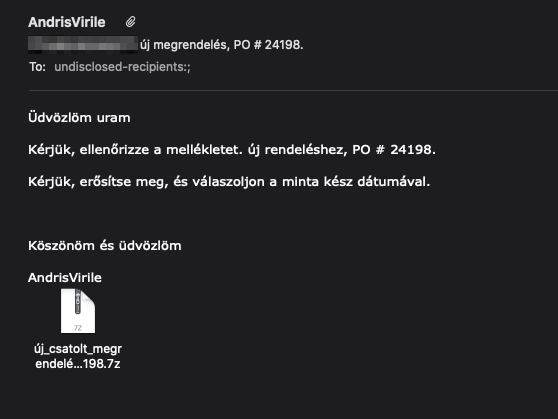

A még inkább árulkodó jel például az, amikor olyan levelet olvasunk, ami egyértelműen Google Translate-tel lett fordítva, teljesen magyartalan (ebben persze magyarok előnyben, angol szöveget könnyebb így megírni…).

Az ilyen levelekben még csak véletlenül se nyissuk meg a csatolmányt.

A legkevesebb, amit tehetünk, hogy töröljük a levelet. Kicsit több haszna lehet annak, ha átmozgatjuk a Spam mappába (így ha a levelezőszerver spamszűrője erre be van konfigurálva, akkor megtanulja, hogy ez spam). Ha még tovább akarunk menni, akkor akár jelenthetjük is a levelet (pl. a Spamcop.net-en).

Egy másik példa: az alábbi levél első ránézésre a Raiffeisen Banktól jött.

![A levél szövege: Tisztelt gyfelnk, DirektNet-profiljt zroltuk 25-09-2020 06:23:08 Fikjanak feloldshoz kattintson ide [itt egy link] dvzlettel, Raiffeisen Bank Zrt.](/static/ca09e415103416174ce803055e9cbe0f/ab992/spam-4.png)

Ha rákattintanék a linkre, valószínűleg egy Raiffeisenéhez hasonló weboldalra kerülnék (csak nem a valódira). Ha oda beírnám a régi jelszavamat, máris meglenne a jelenlegi jelszavam a hackernek.

Itt is nagyon feltűnőek a karakterhibák. Jó esetben ilyen levelet csak a spam (levélszemét) mappánkban találunk, de a gyanútlan felhasználó még onnan is kihalássza, és rányom a linkre…

És persze azt se felejtsük el, hogy egy kicsit tapasztaltabb hacker már képes lesz szép magyar levelet is írni, megformázni, úgy, hogy az a lehető legjobban hasonlítson az eredetire. Ilyenkor már tényleg csak az segít, ha észnél vagyunk, kritikusan gondolkodunk, és meg tudjuk vizsgálni a levelet (pl. megnézzük a levél fejlécét).

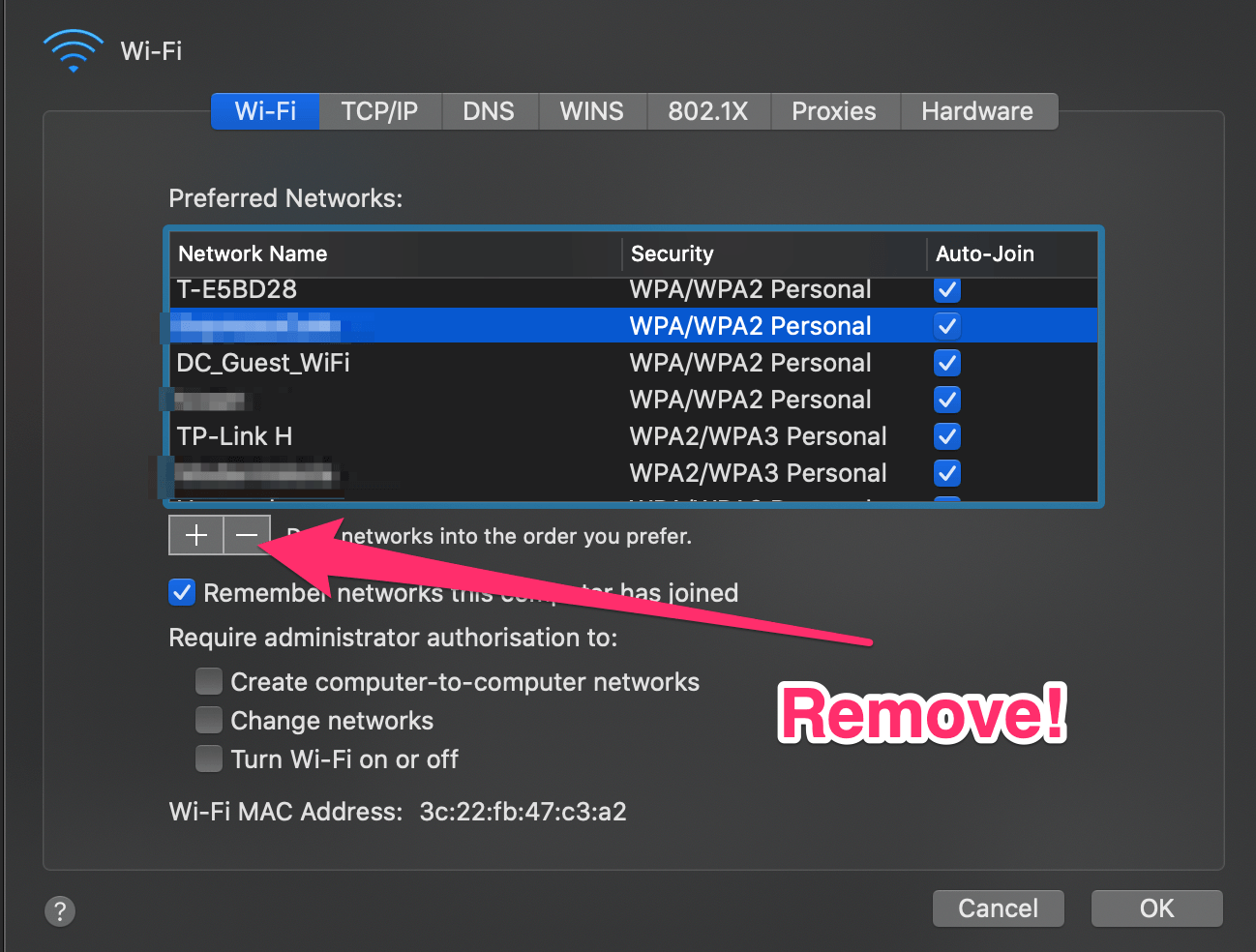

Wifi-hálózatokra kapcsolódás

Ha egyszer már csatlakoztunk egy wifire jelszóval, akkor azt az eszközünk (laptop, telefon stb.) megjegyzi. Az Apple ráadásul még szinkronizálja is ezt a listát az eszközeink között, így elég nagyra tud nőni a lista az évek során. Érdemes ezt időnként kitakarítani – főleg a nagyon általános nevű wifiket, mint pl Asus, Linksys stb.

Gyakori adathalász módszer, hogy ilyen nevű wifiket sugározva próbálnak adatot lopni, mivel az eszközünk az ilyen nevű hálózatokra automatikusan próbál csatlakozni. Egy ügyesebb támadó simán „becsalogat” a látszólagos wifire (ehhez még a jelszót se kell tudnia, ami az eszközünkön le van tárolva az adott wifihez – egyszerűen csinál egy hackelt wifit, ami minden jelszót elfogad…), ahol valszleg még internetünk is lesz, csak így már tudja scannelgetni az eszközünket, helyi hálózati támadásokkal tud próbálkozni, stb.

Minden eszközön érdemes ezt a listát a lehető legrövidebben tartani, és az olyan wifiket, amelyekhez jelszó nélkül is lehet csatlakozni, lehetőleg ne is használjuk. Ha mégis erre kényszerülünk, ne feletjsük el utána törölni őket.

A jelszavak kezelése

Nem biztonságos minden fiókunknál ugyanazt az egyszerű jelszót használnunk, mert ha feltörnek egy weboldalt, ahová egyszer regisztráltunk, akkor az összes többi oldalra is tudni fogják a jelszavunkat, ahová ugyanazzal a jelszóval regisztráltunk. (Például valamikor egyszer vásároltunk egy webshopon valamit, és ott ugyanazt a jelszót adtuk meg, mint ami a Facebook-jelszavunk is. A webshopot feltörik, a hackerek pedig máris megszerzék a Facebook-jelszavunkat, amit egyébként a PayPlalhoz is használunk…)

De persze ki lenne képes minden jelszavára emlékezni, ha mindenhova más jelszó kell? Egy hasznos tipp lehet, hogy ne bonyolult jelszavakat akarjunk kitalálni, pl. OPfIA+J"RFowIEvJ, hanem passphrase-eket, pl. LaciEgyszerMegivott16Sört!:D

Minden van benne: szám, kis- és nagybetű, speciális karakter; elég hosszú, és könnyű megjegyezni is. (Hogyan is felejthetnénk el azt, amikor Laci megivott 16 sört?!)

„Na de miért fontos ez? – merülhet fel a kérdés. – Én azt a gyenge jelszót csak olyan helyeken használom, amik nem is fontosak.” Csakhogy ha megadtuk a jelszavunkat egy régi webshopnál, amit utána feltörtek, akkor a támadóknak vagy adathalászoknak máris megvan a postai címünk, e-mail címünk, meg akár az is, hogy miket rendeltünk. Az adathalászoknak ez az információ már aranyat ér. Nem azért, mert épp a miénk kell nekik, hanem azért, mert több százezer másik ember adatait is megveszik. Kiváló támadási felület például az e-mail címünkre további veszélyes e-maileket küldeni, amelyekkel talán sikerül még több információt, adatot ellopniuk...

Böngészőben mentett jelszavak

Böngészőben elmenteni a jelszót nem rossz dolog, mert lényegében az is valamiféle password manager, bár egyes böngészőknél nem feltétlenül a legbiztonságosabb.

A Google Chrome-ba mentett jelszavakat lehet szinkronizálni a Chrome böngészők között, de hátrány, hogy itt semmilyen egyéb secure adatot nem tudunk menteni (pl. olyan jelszavakat, amelyek nem weboldalhoz, hanem alkalmazáshoz vannak, pl. licenszkulcsokat).

Password manager

Ami még egy fokkal egyszerűbb, ha a jelszavainkat nem fejben, hanem password managerben (jelszőkezelőben) tároljuk. A jelszókezelő szoftverek arra specializálódtak, hogy egy titkosított adatbázisban tárolják a jelszavainkat, amely titkosított adatbázis egyetlen (jó nagy) jelszóval nyitható ki. Természetesen az adatbázis cloudban (pl. Dropbox, iCloud stb.) is tárolható, aminek az az előnye, hogy az adatbázishoz így bármilyen eszközről (telefon, tablet, laptop stb.) hozzáférünk, és szinkronizálva is lesznek a jelszavaink az eszközeink között.

A password manager arra is képes, hogy figyelmeztessen, ha egy weboldalt feltörtek, vagy ha az adott jelszó, amit használunk, szerepelt már feltörtjelszó-adatbázisokban. Amikor ilyen figyelmeztető üzenetet kapunk, ajánlott jelszót váltani.

Próbáljuk ki a legnépszerűbb password managereket, és építsük be a használatukat a mindennapjainkba. Minél előbb megszokjuk, annál jobb!

Néhány ötlet:

- 1password (fizetős)

- Dashlane (50 jelszóig ingyenes)

- Microsoft Authenticator (ingyenes)

- Bitwarden ingyenes (magánszemélyeknek)

- Lastpass (ingyenes)

Én egyik jelszavamat sem tudom fejből, kivéve azt az egyet, ami a password manageremet nyitja, és az összes fiókomba nagyon hosszú, bonyolult, generált jelszót használok.

Kétlépcsős azonosítás

Ahol csak lehet, kapcsoljuk be a kétlépcsős azonosítást (Two-Factor Authentication) – de a legfontosabb fiókjainkhoz mindenképp!

A kétlépcsős azonosítás a mindennapokban annyival „nehezíti meg” az életünket, hogy miután bejelentkezünk egy felületen, pl. PayPalon, a felhasználónevünkkel és jelszavunkkal, utána még egy megerősítő kódot kapunk a telefonunkra, SMS-ben vagy egy alkalmazásban, amely megerősítő kódot be kell írnunk a weboldalon, a bejelentkezés után egy extra lépésként. Ez sokkal nehezebbé teszi a hackerek számára, hogy belépjenek a fiókunkba, hiszen még ha a jelszavunkat valahogy meg is szerzik, a kétlépcsős azonosításkor kapott kódot már nem fogják tudni, hiszen ahhoz a telefonunkat fizikailag is meg kellene szerezniük.

A legtöbb weboldalon, ahol be lehet állítani two-factor authenticationt, ebből többet is be lehet, tehát pl. telefonszámnak nem muszáj egy darab mobilszámot megadnunk, hanem megadhatjuk a közvetlen rokonainkét is, arra az esetre, ha, mondjuk, ellopják a telefonunkat.

Pro tipp: ha ismerjük és használjuk a kétlépcsős azonosítást, azt se felejtsük el, hogy ezeknek nemcsak egy módját kapcsoljuk be, hanem többet is. Például adjunk meg több telefonszámot, ne csak SMS-kódos megoldást, hanem e-mail alapú vagy Google Authenticator megoldást is kapcsoljuk be. Velem már előfordult, hogy nem jött meg az SMS, csak órákkal később, illetve ahol csak Google Authenticatort használtam, ott néhány napig nem tudtam bejelentkezni a fiókomba, mégpedig azért, mert maga a Google Authenticator szoftver hibásan működött a telefonomon, és indítás után azonnal kifagyott. Miután megérkezett a frissítés rá, és végre be tudtam lépni a fiókomba, azonnal bekacsoltam mindenhol az SMS-es megoldást is (tanulságos napok voltak…).

Általános felelősségteljes felhasználó

Ha nem telepítünk összevissza idegen helyekről, ha képesek vagyunk egy kicsit lelassítani és elolvasni a hibaüzeneteket és egyéb figyelmeztető ablakokat, mielőtt leokézzuk őket, képesek vagyunk felismerni, hogy melyik a valódi probléma, és melyik az, amelyik csak átverés, ha tudjuk, hol kell megtekinteni a levél fejlécét a levelezőben, még akkor is előfordulhat, hogy rajtunk kívülálló okok miatt feltörik valamelyik fiókunkat, vagy megszerzik a bankkártyaadatainkat.

De a legjobb védelem mindig az, ha az ember észnél van, ismeri az eszközöket, amelyekkel dolgozik, és képes jól kezelni őket.

A teljesen felelőtlen felhasználó vagy irodai dolgozó ellen nincs védelem. Az egyetlen dolog, amivel közel kerülhetünk a biztonsághoz, az a többszintű védelem és a tájékoztatás.

Összegezve:

- spamszűrő (ezt a levelezőszolgáltatásra kell bíznunk. A GMail/Microsoft elég jó, de fals negatív ott is előfordul (tehát hogy spambe megy egy valójában várt levél)

- jelszókezelő (LastPass, 1password stb.),

- kétlépcsős azonosítás,

- mindig nézzük meg, mit nyitunk meg, mit töltünk le. Ellenőrizzük az SSL-tanúsítványt, a fejlécet és a forrás webcímet.

Ha betartjuk a fentieket, és a biztonságos Windows-használatra is figyelünk, akkor rengeteg fejfájástól megkímélhetjük magunkat.